Por qué no es seguro confiar en los candados de los navegadores

Los populares candados de “navegación segura” de los navegadores ahora están pasando de moda, ya que la mayoría de los hackers también los utilizan.

Durante años, Google, Apple, Firefox y Microsoft señalaron sin descanso que, para evitar transaccionar con sitios fraudulentos, uno debía asegurarse que el “candado” de su navegador esté cerrado, verde o que indique que un sitio es “seguro”. Ahora, las empresas de ciberseguridad están haciendo hincapié en que esos candados no son suficientes para brindar confiabilidad.

“Hay que mirar más allá del candado”, dijo Dean Coclin, Director Senior de Desarrollo Comercial de DigiCert. “Simplemente ya no se puede confiar en ellos”.

Esto se debe a que, años después de que todos los principales navegadores hayan agregado señales de seguridad visual a sus barras de direcciones, hoy las están quitando, dejando solamente el candado que no alcanza para saber si un sitio es realmente seguro.

El Grupo de Trabajo Anti-Phishing (APWG) publicó un estudio que rastreó un gran aumento en los ataques de phishing en el segundo trimestre de 2020. El aumento involucra sitios fraudulentos que utilizan el protocolo criptográfico Transport Layer Security o TLS, más comúnmente conocido por su nombre heredado Secure Sockets Layer, o SSL.

Los candados SSL indican que un navegador está utilizando un protocolo de comunicación seguro y cifrado con el servidor que aloja el sitio web deseado. Las advertencias SSL también se complementan con la indicación adicional “HTTPS” dentro de la barra de direcciones del navegador, lo que significa que el navegador está transmitiendo la información de manera cifrada.

Según el informe APWG, el 80 por ciento de los sitios de phishing utilizaron certificados SSL en el segundo trimestre. Los ataques iban desde señuelos de phishing que apuntaban a sitios de transferencia bancaria falsos hasta plataformas de redes sociales como Facebook y WhatsApp que recibían enlaces a dominios sospechosos.

La disponibilidad de certificados TLS / SSL gratis o con costos muy bajos, sin validación de la identidad del dueño del sitio Web, han perjudicado la seguridad sobre Internet en los últimos años. Pero hoy el problema se ha vuelto crónico, dijo Coclin. “Desde que el último gran navegador agregó advertencias SSL a su barra de direcciones, los hackers se han visto obligados a utilizar también los candados SSL / TLS”, dijo.

Los certificados de dominio fraudulentos se han limitado principalmente a los delincuentes que adquieren los llamados certificados de dominio validado adquiridos de forma gratuita a través de servicios como Let’s Encrypt.

Los certificados de dominio validado son una solución básica para proteger las comunicaciones entre un navegador web y un servidor mediante cifrado TLS. Varios servicios gratuitos tienen un sistema automatizado que solo verifica que un solicitante tenga control sobre un dominio antes de emitir un certificado gratuito. Es un sistema listo para el abuso al emitir los certificados sin ningún otro tipo de control o validación, dicen los expertos.

Sin ninguna duda, son más seguros los certificados de validación extendida (EV) y de validación organizacional (OV). Estos certificados de nivel superior utilizados por bancos, aseguradoras y sitios de comercio electrónico requieren una investigación exhaustiva de los solicitantes para garantizar que los sitios sean de quienes dicen ser y de propietarios legítimos.

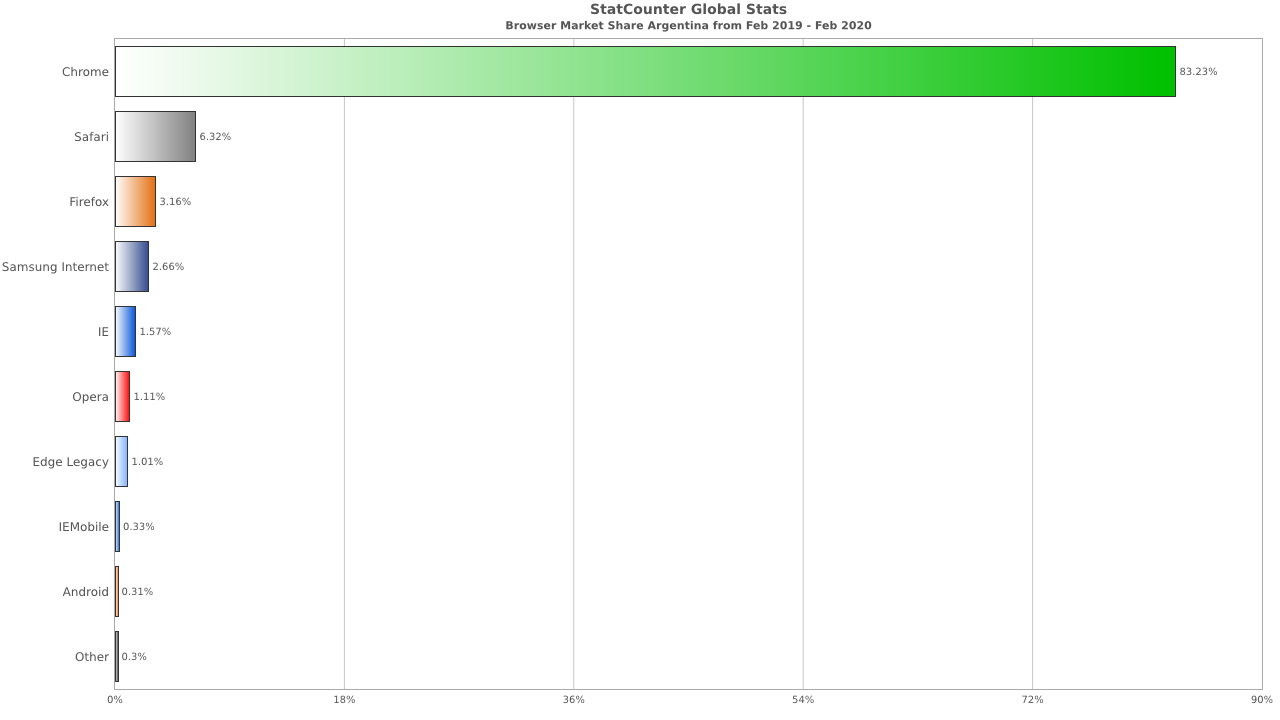

Porcentaje de ataques de phishing alojados en HTTPS

La principal preocupación ha sido que los certificados de dominio validado extendido ofrecen a los delincuentes una forma sencilla de facilitar la suplantación de sitios web, la suplantación de identidad del servidor, los ataques de man-in-the-middle y una forma de infiltrar malware a través de los firewalls de la empresa.

Los usuarios desprevenidos pueden pensar que se están comunicando con sitios confiables porque la identidad del sitio ha sido validada por una autoridad de certificación, sin darse cuenta de que se trata de certificados en cuyo proceso de emisión solo se ha validado el dominio, sin controlar si su propietario o administrador es una empresa u organización legítima.

El remedio de las empresas de navegadores, dijo Coclin, ha sido implementar nuevas herramientas de navegación segura como la Navegación segura de Google para Chrome y el filtro SmartScreen de Microsoft, que facilita la navegación segura para los navegadores Internet Explorer y Edge.

Coclin advierte que estas son soluciones provisionales y que lo que realmente se debe hacer es una revisión del sistema de registro de dominios. “En primer lugar, no sé por qué la gente puede registrar dominios claramente fraudulentos”, dijo. “El problema es que nadie quiere ser dueño de este problema. Y hasta que alguien lo haga, los usuarios deben mirar un poco más allá del candado”.

Es muy importante que al navegar por un sitio Web Transaccional se verifiquen los datos que están en el certificado, para comprobar quién es el dueño del sitio (siempre que se trate de un certificado de Organización Validada o de Validación Extendida, ya que los de Dominio Validado no poseen esa información). De esta forma, los usuarios pueden comprobar de manera segura si el operador del sitio es efectivamente la compañía con la cual pretenden operar. Para ello, basta simplemente con hacer click en el candado que está en la barra de navegación.